Microsoft Exchange attaccato da hacker vicini al governo cinese. Pare che il danno sia molto peggiore rispetto a quanto fatto trapelare da Redmond.

Avrebbe dimensioni davvero allarmanti l’attacco hacker che ha sfruttato quattro vulnerabilità di Microsoft Exchange e che è stato perpetrato da un gruppo di cyber criminali cinesi, possibilmente controllati dal governo di Pechino. Contrariamente a quanto dichiarato da Microsoft al momento della comunicazione della breach del proprio server di posta elettronica, l’exploit sarebbe ben più che “mirato e limitato”. Il software di Microsoft è infatti molto diffuso presso aziende di tutte le dimensioni – anche molto grandi, dunque – e istituzioni federali e statali, in tutto il mondo.

Ecco perché non stupisce che ad alzare le sirene d’allarme ci abbia pensato venerdì 5 marzo proprio il portavoce della Casa Bianca, Jen Psaki: “È una situazione molto seria e siamo preoccupati che il numero delle organizzazioni colpite sia molto alto. Chi opera un network deve prendere immediati provvedimenti“. Psaki ha fatto anche riferimento alla “direttiva d’urgenza” emessa dalla Cybersecurity and Infrastructure Security Agency (CISA), l’agenzia governativa che si occupa di sicurezza online. Una prassi piuttosto inconsueta per la CISA, che in pratica ha ordinato a tutte le agenzie federali di eseguire immediatamente la patch rilasciata da Microsoft per tappare le quattro vulnerabilità di Exchange.

Microsoft Exchange usato per un attacco globale

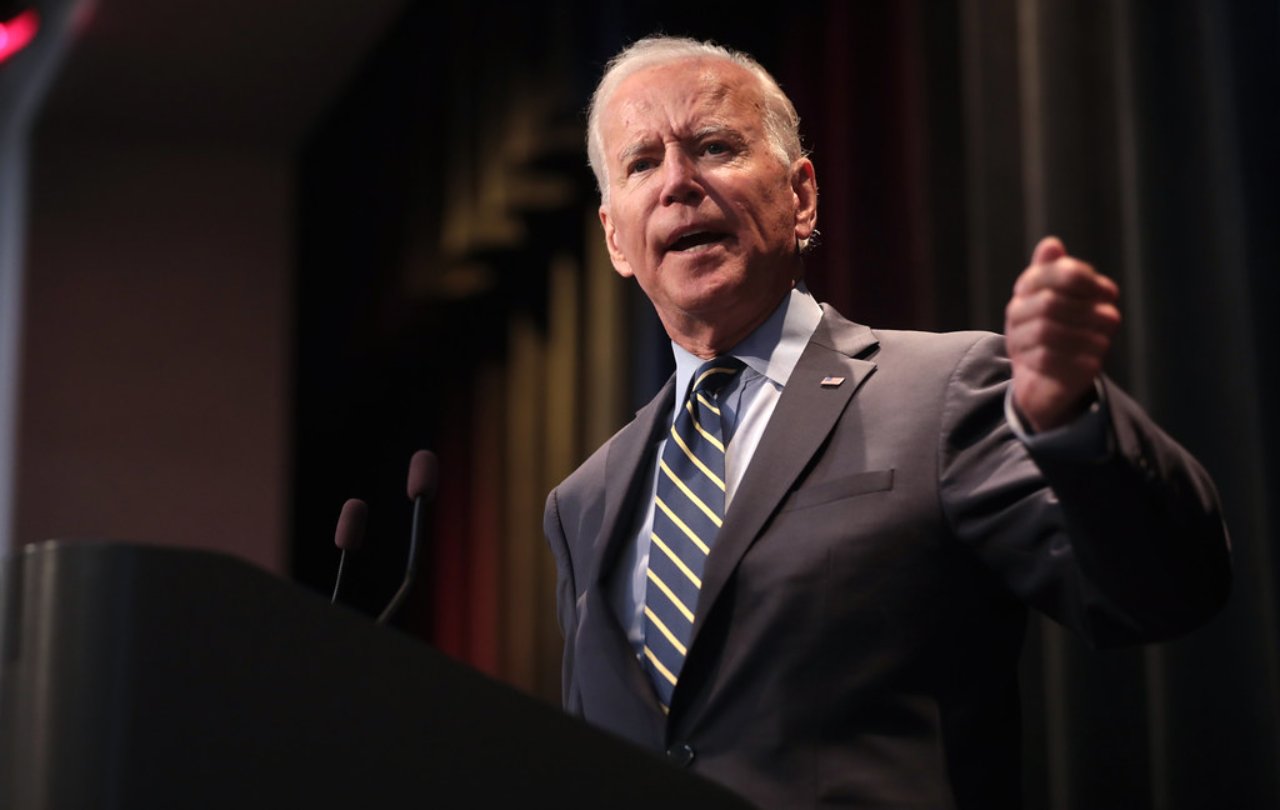

Tra i settori colpiti da Hafnium, come è stato ribattezzato il gruppo di hacker cinesi autori dell’attacco, ci sono centri di ricerca su malattie infettive, l’università, think tank e ONG. È entrato più nel dettaglio Chris Krebs, ex capo della Cisa, che in un tweet ha spiegato ai gestori di Microsoft Outlook (che è il tipico client di posta elettronica associato ad Exchange) quale controllo eseguire per verificare l’integrità dei propri database di emali. Krebs peraltro re-twitta le preoccupazioni di Jake Sullivan, consigliere sulla sicurezza nazionale del presidente Joe Biden:

This is the real deal. If your organization runs an OWA server exposed to the internet, assume compromise between 02/26-03/03. Check for 8 character aspx files in C:\\inetpub\wwwroot\aspnet_client\system_web\. If you get a hit on that search, you’re now in incident response mode. https://t.co/865Q8cc1Rm

— Chris Krebs (@C_C_Krebs) March 5, 2021

TI POTREBBE INTERESSARE>>>Phishing e truffe online, possibili i risarcimenti delle somme sottratte

Organizzazioni colpite in tutto il mondo: ecco dove scaricare subito l’aggiornamento

DAI UN’OCCHIATA ANCHE A—>Cybercrime, otto europei su dieci non sanno come reagire a un attacco

Secondo Krebsonsecurity, blog del’esperto di cyber crime del Washington Post Brian Krebs, sarebbero “almeno 30mila le organizzazioni hackerate” solo negli Stati Uniti, e “altre centinaia di migliaia” a livello globale. Nel rilasciare le patch, Microsoft ha sottolineato l’importanza di correre subito ai ripari perché Hafnium starebbe tutt’ora agendo sui server rimasti scoperti. A beneficio di tutte le organizzazioni italiane che usano Exchange e Outlook, ecco di nuovo la pagina ufficiale dove scaricare le update e chiudere la falla, senza altro indugio.